Trong ví dụ này, bạn sẽ thấy được phần header của các gói tin HTTP, HTTPS trong mạng.

Packet capture hay còn được gọi là network tapping, packet sniffing hay logic analyzing.

Để sử dung packet capture qua giao diện GUI, thiết bị Fortigate phải có bộ nhớ trong và bật tính năng disk logging. Nếu bạn không rõ thiết bị Fortigate của mình có hỗ trợ disk logging không, hãy kiểm tra tại FortiGate Feature/Platform Matrix

1. Tạo packet capture filters

Để tạo một filter mới, vào Network > Packet Capture

Nếu trên giao diện chính của GUI không có Packet Capture , bạn có thể dùng URL: https://[management-IP]/ng/page/p/firewall/sniffer/ để truy cập vào menu này thay cho địa chỉ IP chính xác.

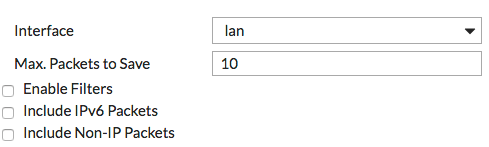

Filter đơn giản nhất là dùng để bắt các gói tin nhận được từ 1 interface. Filter hình bên dưới bắt được 10 gói tin đi từ interface LAN

Bạn có thể chọn Enable Filters để xem chi tiết hơn các gói tin bắt được.

Filter như hình dưới bắt được 100 gói HTTP và HTTPS (port 80 và 443) nhận được từ interface LAN, địa chỉ nguồn và đích nằm trong khoảng 192.168.100.100-192.168.100.200

Còn Filter như hình dưới bắt được 4000 gói SCTP đầu tiên (Stream Control Transmission Protocol) nhận được từ interface WAN1.

Filter như hình dưới bắt được 1000 gói DNS (port 53) truy vấn từ DNS server (địa chỉ IP 8.8.8.8) với VLAN ID là 37 hoặc 39.

2. Kết quả:

Việc chạy packet capture filter có thể sẽ ảnh hưởng tới hiệu suất của Fortigate.

Vào Network > Packet Capture, chọn 1 filter và chọn Play. Bạn có thể xem được những gói tin bị lọc. Khi số lượng gói tin được chỉ định trong filter đầy thì filter sẽ ngưng. Bạn có thể dừng và khởi động lại nhiều filter vào bất cứ lúc nào.

Sau khi 1 filter chạy, có thể chọn và sửa nó. Có cả tính năng download capture packets.

Bạn có thể mở 1 file dưới dạng .pcap như Wireshark.